Juniper SSG で特定IPからのSYN_RECVの数を制限する

問題

偽ったIPを使用したと思われる Synフラッド攻撃のようなものが来るのですが、SSGでブロックできますか?

多数のサーバーにSYNパケットを送って、偽装した特定IPに対してSYN+ACKを送信させるリフレクション攻撃のような感じです。

答え

IPがあまりにも分散していなければ、攻撃目的などで特定IPを名乗るSYNパケット、完了しない3ウェイハンドシェイクを制限できる。

特定IPからのセッション数の上限を設定できる。

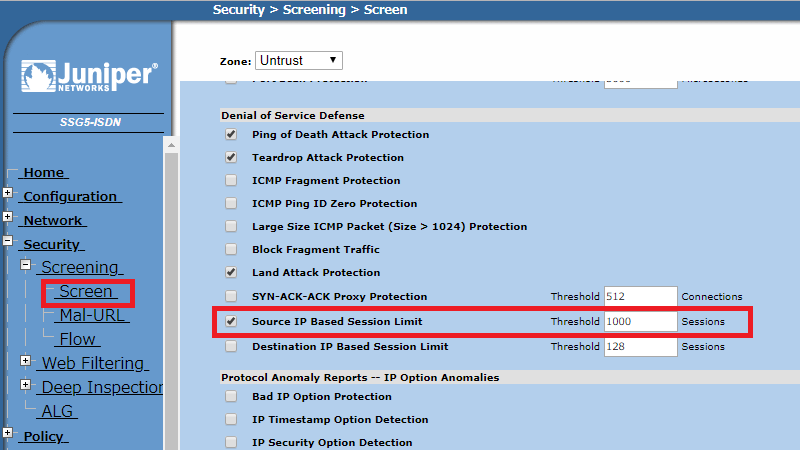

管理画面 > Security > Screening > Screen

Source IP Based Session Limit で、特定IPからのセッション数の上限を設定できる。

Destination IP Based Session Limit で、特定IPへのセッション数の上限を設定できる。

実際よくあることなのか、目的に合った設定項目がどこかにないか探してみると、ちょうどよさそうなものが案外あるものですね。

メモ

後継機種のSRXにもあったと思います。

limit-session {

destination-ip-based number;

source-ip-based number;

}

メモ

検証に、hping コマンドを利用しました。

インストールは

yum install hping3

コメント